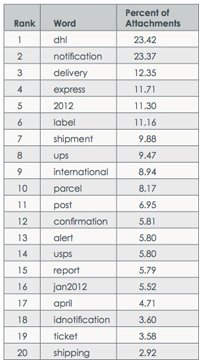

FireEye ha pubblicato nei giorni scorsi la lista aggiornata relativa ai termini più usati dai criminali informatici nella denominazione dei files allegati alle proprie e-mail di spam, inoltrate in larga misura attraverso l’utilizzo di computer zombie.

“Notification” è una delle espressioni più usate per questo scopo, preferita da chi mette in atto questo genere di attacchi per via della connotazione di urgenza che esprime. Risulta importante anche la presenza di parole facenti riferimento al mondo finanziario (“report”), a quello della spedizione di merci e documenti (“dhl”, “delivery”, “shipping”, ecc.) e dei viaggi (“tickets”).

Con riferimento agli allegati, il formato più sfruttato (seppur in calo) resta essere il .zip (circa 77% dei casi rilevati); seguono a distanza considerevole i files .pdf e .exe, entrambi in discreto aumento numerico.

In generale questo tipo di minaccia informatica ha registrato nei primi 2 quadrimestri di quest’anno un incremento pari al 56%, specialmente dovuto alla crescente inefficacia degli strumenti difensivi adoperati all’interno dei dipartimenti di sicurezza IT. I sistemi in grado di scremare le e-mail in ingresso contenenti allegati sospetti (Signature Based Intrusion Detection System) soffrono il repentino cambio di strategia posto in essere dalla malavita virtuale; per porre rimedio a questa situazione è bene che i nuclei responsabili della sicurezza delle comunicazioni informatiche adeguino le proprie strutture rendendole più al passo coi tempi.

Il tema resta particolarmente importante in quanto ogni e-mail ingannevole potrebbe essere in grado con un solo click, se trattata con scarsa attenzione da parte del ricevente, di innescare una grave infezione al sistema in oggetto. L’elevata interconnessione esistente tra dispositivi fissi e mobili potrebbe propagare l’azione di virus anche a cellulari, tablets e smartphones, mettendo a rischio informazioni delicate e sensibili quali indirizzi e-mail e stradali, numeri di telefono, fotografie, ecc.

Pare, inoltre, che i criminali informatici abbiano iniziato a trarre ispirazione da siti di social networking, imitando lo stile grafico e comunicativo adoperato all’interno delle e-mail in questione.