di Alessandro Continiello

In questo periodo storico, alla luce dei tragici accadimenti francesi, i sistemi d’informazione e sicurezza di tutti i Paesi sono particolarmente in fibrillazione. La presente analisi cercherà, quindi, di focalizzare l’attenzione sugli obiettivi (rectius: target) della nostra e delle altre intelligence, senza omettere di evidenziare quelle che possano essere le criticità di un sistema così complesso e, in re ipsa, segreto.

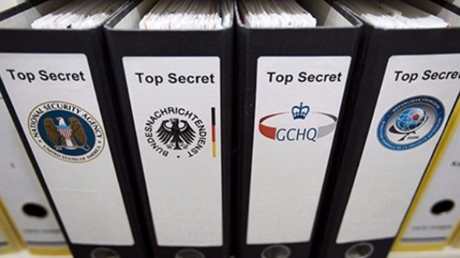

Ciclicamente i rappresentanti politici di una nazione europea o extra-europea enunciano la necessità, per il settore sicurezza, di lavorare in sinergia attraverso la “condivisione delle informazioni”. Niente è più falso di tale propalazione se si richiama, ab origine, un noto monito: “In momenti critici potrebbe effettivamente essere utile condividere informazioni tra servizi. Ma esiste anche una sacra regola: condividere può anche risultare un’operazione pericolosa. Un amico oggi potrebbe divenire un terribile nemico domani”. Le conseguenze “politiche” di una potenziale sinergia tra servizi di intelligence, si possono comprendere se si richiama, ad esempio, una notizia di poco tempo fa apparsa sui principali quotidiani nazionali ed internazionali riguardo lo “scandalo” che avrebbe coinvolto i servizi segreti esteri tedeschi (Bundesnachrichtendienst, BND, paragonabili alla nostra Agenzia Informazioni e Sicurezza esterna, AISE) accusati dai media nazionali di aver collaborato attivamente con la National Security Agency (NSA) americana, per raccogliere informazioni riservate in Europa. Trattasi di un’inchiesta che si dice sia andata a minare, forse per la prima volta, la figura “interna” della Cancelliera Angela Merkel, alla quale viene ora richiesto di chiarire i termini della vicenda ed il suo ruolo. La querelle nasce dalla circostanza secondo cui, dopo i fatti dell’11 settembre 2001, i servizi segreti tedeschi avrebbero iniziato a collaborare attivamente con la NSA. L’accordo tra Washington e Berlino ne stabiliva, però, dei confini ben precisi: lo spionaggio si sarebbe dovuto limitare unicamente all’anti-terrorismo. Evidentemente così non è andata ed alla cancelleria federale, che ha la responsabilità diretta sulla supervisione dei servizi, viene ora richiesto di riferire alla nazione. Si potrebbe quindi ritenere che effettivamente esista una collaborazione tra le intelligence, ed in parte quest’affermazione corrisponde alla realtà, con delle riserve. Non si può infatti dimenticare, per rimanere sempre in Germania, due notizie precedentemente apparse sugli organi di stampa: “Datagate: la Merkel ignorò gli avvertimenti dei servizi segreti tedeschi sul tentativo di spionaggio della NSA”; ancora: “Dopo la scoperta, nell’ottobre scorso, delle intercettazioni sul cellulare della Cancelliera Merker da parte della NSA”. E, notizia di pochi giorni fa – sempre in base alle rivelazione di “WikiLeaks” sulla NSA americana [1] –, “l’Eliseo era spiato. Hollande convoca il Consiglio di Difesa”. Ma allora i servizi segreti collaborano tra loro o simulano e, contestualmente, fanno il “doppio-gioco”? Alla stregua di tale elementare quesito, come si potrebbe mai immaginare una interazione tra le potenti intelligence americane e russe se, sempre dalla cronaca, si è saputo che “sono state violate le email private di Obama. Sono stati gli hacker russi?”[2]. O il recente presunto “attacco”, sempre agli americani, da parte della “unità 61398” di cyber-espionage cinese (in parte paragonabile alla famosa “unità 8200” ex “515/848” israeliana)? Basti solo considerare, come altro esempio, la recente scoperta di un virus denominato Regin [3], creato e sotto il controllo di un servizio d’intelligence ancora senza identità, al fine di carpire, analizzare ed immagazzinare illecitamente i big data: è stato definito dagli addetti ai lavori più insidioso addirittura di Stuxnet (il virus informatico introdotto attraverso chiavette usb infette e creato in cooperazione dagli americani ed israeliani, in grado di paralizzare le centrifughe di arricchimento dell’uranio nell’impianto nucleare iraniano di Natanz (vedasi anche i virus Duqu, Flames, Wiper). Detto ciò, non si può comunque escludere a priori che gli apparati di sicurezza ed informazione collaborino tra di loro. Si dice infatti che esista un “sistema di spionaggio condiviso” che tiene uniti da decenni i servizi segreti degli Stati Uniti, Regno Unito, Canada, Australia e Nuova Zelanda: un network esclusivo per lo scambio di informazioni tra gli apparati di sicurezza di questi Paesi. Si narra, ancora, che la Cancelliera Merkel, propose al Presidente Obama di annettere alla rete anche la Germania ricevendo, però, un netto rifiuto [4].

Di qui sorge la prima differenza, non solo etimologica, tra la funzione di spionaggio e contro-spionaggio: la prima un’attività (clandestina) volta ad acquisire informazioni di carattere riservato o segreto di uno Stato; la seconda precipuamente finalizzata a neutralizzare lo spionaggio altrui, attivato da fonti straniere nel proprio territorio. In determinate occasioni e per missioni specifiche i servizi segreti di “Paesi amici” possono collaborare o lo hanno fatto per scopi comuni: vedasi, come suindicato, con la creazione ed applicazione nel 2010 del virus informatico Stuxnet, utilizzato dagli USA in cooperazione con il governo Israeliano (c.d. guerra elettronica e/o guerra cibernetica di cui si tratterà nel prosieguo); od ancora per la cattura di Bin Laden tra servizi segreti americani e (in parte) pachistani. Circa i rapporti tra Israele e Stati Uniti, tra l’altro, non è un mistero che si siano “raffreddati” in particolare dopo l’esito delle ultime elezioni (che hanno visto la vittoria quasi inaspettata del “falco” ex militare, come molti dei Primi Ministri succedutisi, specializzato in anti-terrorismo Benjamin Netanyahu), nonché in seguito ad una politica “di apertura” promossa dall’amministrazione Obama nei confronti di Teheran. Vero è anche che lo stesso Netanyahu avrebbe delle frizioni con le proprie forze militari interne per delle sue iniziative non condivise (si dice che Amos Yadlin, ex capo della intelligence militare lo avrebbe criticato apertamente). Al netto delle indicate osservazioni, nulla esclude che continui una collaborazione tra l’intelligence americana ed israeliana (con comune “nemico”, in tal caso, lo Stato Islamico, IS).

Il “grido di allarme”, quanto ad una più proficua collaborazione tra le intelligence, non è rimasto inascoltato neppure in Europa, ove già da alcuni anni degli europarlamentari – in primis l’ex Commissario UE alla Giustizia Viviane Reding –, avrebbero avanzato la proposta di creare un apparato a livello sovranazionale, un’agenzia europea in grado di coordinare gli apparati di intelligence dei singoli Paesi aderenti (la c.d. European Intelligence Service, EIS). Si aggiunga il fatto che il Consiglio dei Ministri degli Esteri e della Difesa UE ha approvato un piano di intervento navale contro i trafficanti di esseri umani: il c.d. Crisis Management Concept (CMC). Il quartier generale dell’operazione, che si chiamerà EuNavfor Med, dovrebbe essere in Italia, a Roma. Il piano prevede “un grande lavoro di intelligence in collaborazione tra i vari Stati per individuare i trafficanti e procedere a incursioni mirate”. Quali intelligence nello specifico? Sicuramente in Libia non mancheranno i nostri servizi e quelli francesi (il Primo Ministro britannico Cameron, peraltro, ha recentemente dichiarato che darà il suo supporto alla causa europea contro il traffico di migranti con l’apporto diretto dei loro servizi segreti).

La Relazione annuale del nostro apparato di intelligence – di cui si parlerà nel prosieguo – pone l’attenzione, in un passaggio, proprio sulla questione libica: «Prioritario rilievo d’intelligence ha assunto la situazione in Libia, dove il difficile processo di institution building è arretrato a causa delle profonde divisioni politiche e dell’aperta conflittualità tra le milizie riconducibili agli opposti schieramenti, soprattutto nelle aree di Tripoli e di Bengasi». Questo vuol significare che nel teatro del sud del Mediterraneo vi è un’intensa attività di analisi (sia per il “pericolo IS” sia per le questioni politiche interne e per il traffico dei migranti) che coinvolge certamente più apparati di sicurezza, tra cui quello italiano, con un’efficace presenza dei nostri servizi proprio nell’area libica al fine di monitorare l’attuale situazione e, contestualmente, di “mediare” tra le due fazioni, ossia i cosiddetti islamisti di Tripoli e i laici di Tobruk. Si potrebbe quindi affermare, in via definitiva, che per una causa comune le intelligence possono collaborare tra di loro: permangono tuttavia numerosi dubbi su come possano effettivamente coordinarsi degli apparati così sensibili, al di fuori di un mero scambio di notizie/informazioni.

È necessario ora soffermarsi su quali target gli analisti di sicurezza hanno concentrato ultimamente i loro sforzi. Come si vedrà, tra le attuali minacce rilevate, al primo posto spicca sicuramente il “pericolo IS” e l’uso degli attentati per progredire nel loro intento e cioè, dopo l’autoproclamazione di uno Stato Islamico, il proselitismo contro gli “infedeli” (e, forse, la volontà di creare un Califfato mondiale). È qui che si palesa la vera funzione della intelligence, ossia la raccolta di dati e notizie con finalità preventive. A tal proposito non si sa se corrisponda al vero la notizia trapelata, subito dopo i tragici fatti di Parigi, secondo cui i servizi segreti algerini avrebbero informato quelli francesi – riconosciuti tra i più efficienti – di un potenziale attacco terroristico nel loro territorio. Così come non menzionare la freddezza nei rapporti tra Netanyahu e Hollande durante la manifestazione di piazza e successivamente tra i due nella Sinagoga di Parigi (forse perché Israele aveva offerto il suo appoggio con il Mossad per sbloccare il rapimento all’interno del supermercato kosher, ma la Francia lo avrebbe rifiutato)? Queste notizie andrebbero a suffragare la teoria secondo cui, pur non potendosi parlare di piena “condivisione” o collaborazione, un do ut des in determinate situazioni sarebbe sempre possibile, con tutte le dovute cautele del caso.

Per meglio comprendere quali siano queste imminenti minacce, soccorrono in aiuto due “relazioni” – che verranno prese a paradigma –, ovvero quella italiana ed elvetica (ritenendo quest’ultimi molto operativi nel campo della raccolta di notizie e dati). Una prodromica premessa: la parola intelligence – se con essa si vanno ad intendere le modalità con cui si carpiscono e raccolgono informazioni riservate o tenute segrete – si può pragmatizzare attraverso il c.d. humint (human intelligence – utilizzo di agenti sul campo), sigint (signal I.- con strumenti tecnologici – vedasi comint e elint), osint (open source intelligence – c.d. “fonti aperte”, come quella che si sta usando in questa analisi) ed ulteriori modalità.

La Relazione italiana sulla Politica dell’Informazione per la Sicurezza [5] con cui, ai sensi dell’articolo 38 della legge di riforma nr. 124/2007, il governo riferisce al Parlamento sulla politica di informazione per la sicurezza e sui risultati conseguiti nel corso dell’anno (2014), è suddivisa in sezioni ma, quello che interessa evidenziare, sono soltanto alcuni degli attuali scenari di pericolo. La prima parte – un’analisi geopolitica dal titolo “Jihad Globale, Jihad Regionale” –, riguarda l’evoluzione de “La minaccia in Occidente”: «affermazione dello Stato Islamico; accentuata capacità di presa del messaggio radicale; reclutamento per aspiranti combattenti, riferibile tanto a ‘lupi solitari’ e cellule autonome» (oltre alla definizione citata di “lupi solitari” e “cellule autonome” è stato altresì coniato il neologismo “terrorismo molecolare”). Non si può, infatti, sottacere che gli attentati perpetrati nei vari Paesi europei, ma anche extra-europei, siano stati commessi non da “esterni”, bensì da individui in quelle nazioni e residenti in loco. Per un breve parallelismo si richiama, per poi riprenderla successivamente, la Relazione per la sicurezza in Svizzera 2015 per ricordare l’excursus degli ultimi attentanti: maggio 2014, un uomo uccide quattro persone a Bruxelles e nel museo ebraico del Belgio (si presti una prima attenzione alla “matrice anti-semita” o anti-sionistica); ottobre 2014, perpetrati in Canada (Montreal/Ottawa) due attentati; ottobre 2014, un individuo a New York aggredisce e ferisce un gruppo di poliziotti; gennaio 2015, due fratelli con nazionalità francese, di origini algerine, uccidono dodici persone nel corso dell’attentato al giornale satirico Charlie Hebdo; contemporaneamente un sodale sequestrava ed uccideva persone all’interno di un supermercato kosher; metà febbraio 2015, un cittadino danese, di origini palestinesi, perpetrava un duplice attentato a Copenaghen (Danimarca). Il comune denominatore tra questi attentati è notoriamente uno: tutti i terroristi (e, con l’uso di questo termine si circoscrive già la matrice) avevano proclamato se non di sostenere o giurare fedeltà allo Stato Islamico in modo palese, di professare la religione musulmana e di farne proselitismo, ovviamente in modo distorto. Si ritiene, come accennato, che vi sia una distinzione da compiere tra l’uccisione di “infedeli” di altre religioni (vs Islam) ed “infedeli di religione ebraica”. Mentre i due fratelli Kouachi si sono, infatti, proclamati “difensori del profeta”, Coulibaly avrebbe rivendicato che con i due fratelli “si erano divisi i compiti” (“a loro Charlie Hebdo, a me i poliziotti”), per poi sostenere di «esser un affiliato allo Stato Islamico» ed aggiungere «perché volevo colpire gli ebrei». Interessante, quindi, richiamare quanto l’attentatrice palestinese Rashida Abhedo rilasciò in un’intervista ad Oriana Fallaci: «Del resto nessun israeliano noi lo consideriamo un civile, ma un militare e un membro della banda sionista» [6]. Per tornare sull’attentato al giornale satirico francese, al-Qaeda nella Penisola Arabica (AQAP) avrebbe rivendicato il suddetto atto terroristico: circostanza questa che, secondo primi indizi della intelligence francese, era già stata ipotizzata, trovandone poi diretta conferma nella rivendicazione della branca qaedista. AQAP viene, infatti, ritenuta la fazione più pericolosa di al-Qaeda, in considerazione della opportunità di poter addestrare guerriglieri nei campi militari dello Yemen. L’organizzazione è comunque attiva su più fronti: il primo è quello nazionale, per combattere le milizie Houthi, nemici giurati in quanto sciiti vicini all’Iran; il secondo è quello più “internazionale”, con appunto un impegno terroristico “diffuso”, che può anche esser “delegato” (stante la strategia di insegnare ai jihadisti tecniche di guerriglia “esportabili”).

Riprendendo la Relazione italiana sulla Politica dell’Informazione per la Sicurezza, nella prima parte si analizzano poi gli scenari africani e mediorientali, nei quali «l’attivismo delle formazioni terroristiche di inspirazione jihadista rappresenta un connettore tra le aree di instabilità che interessano il Nord Africa, il quadrante sahelo-sahariano e il Medio Oriente». Prosegue un’analisi specifica sugli scenari africani (con un focus sulla Libia, Tunisia, Marocco, Nigeria ed Egitto) e mediorientali, e le aree di instabilità che interessano appunto il Nord Africa, il quadrante sahelo-sahariano ed il Medio Oriente. A ben leggere la suddetta Relazione, il pericolo imminente è – come detto – l’avanzata dell’IS ed il proselitismo che, con tutti i mezzi, viene fatto da costoro. Ne è un esempio quello che sarebbe l’ultimo proclama-audio divulgato su di uno dei siti internet jihadisti (c.d. proselitismo 2.0) che viene attribuito, con delle riserve, a Abu Bakr al-Baghdadi: «Il Califfo afferma che l’Islam è ‘religione di guerra’. Raccomando ai leoni del Califfato a Raqqa, Mosul, Aleppo. O eroi dell’Islam, siate pazienti (…) perché i nemici di Allah si stanno mobilitando». Per comprendere, quindi, la reale percezione della “minaccia IS” per i Paesi occidentali, soccorre nuovamente in aiuto la nostra Relazione in uno specifico passaggio: «La condivisione del know-how operativo acquisito sul campo, unitamente alla rafforzata rete di conoscenze e contatti, potrebbe accentuare in prospettiva il pericolo rappresentato da quella indefinibile percentuale di reduci che, sulla spinta di una forte motivazione ideologica e, in qualche caso, di shock emotivi subiti in combattimento, intendano concretizzare disegni offensivi in suolo occidentale, autonomamente ovvero su input di organizzazioni terroristiche operanti nei teatri di jihad. Nell’ottica di tali formazioni, i foreign fighters di matrice europea presentano, del resto, il profilo tatticamente più pagante grazie a: elevata capacità di mimetizzazione; facilità di spostamento all’interno dello spazio Schengen; utili contatti di base in Europa che possano fungere da trait d’union con i gruppi armati attivi nelle aree di crisi. Per quanto riguarda l’Italia, la specifica minaccia deve esser valutata non solo per gli sporadici casi nazionali ma anche e soprattutto tenendo presente l’eventualità di un ripiegamento sul nostro territorio di estremisti partiti per la Siria da altri Paesi europei, anche in ragione delle relazioni sviluppate sul campo tra militanti di varia nazionalità». Alla luce di tali puntuali osservazioni, è palese che la “minaccia IS” non sia solamente una percezione bensì un concreto ed attuale pericolo (anche) per l’Italia.

L’uso di internet risulta essere un altro mezzo usato per propagandare lo scopo dello Stato Islamico, fare proselitismo e promuovere la “chiamata alle armi” contro gli “infedeli”. È notizia di poco tempo fa che vi sarebbe stata una violazione, sempre da parte di presunti simpatizzanti dell’IS, dei profili Twitter e YouTube del Comando Centrale USA (c.d. cyber-jihad). L’opposizione ed il contrasto a tale “Stato” si può compiere certamente manu militari, con “incursioni” mirate (vedasi l’uccisione di Abu Sayyaf, responsabile dei traffici di petrolio dell’IS ed il “presunto” ferimento del Califfo) ma anche sullo stesso campo utilizzato da questi: si richiama, ad esempio, l’attacco da parte di Anonymous, un gruppo di hacker, dei siti dell’IS, con cui avrebbero simultaneamente violato i portali internet utilizzati per la propaganda jihadista ed account sui social network dei loro membri. Questo nuovo fronte o modalità di guerra si potrebbe definire, come anticipato, “guerra cibernetica” (nell’ambito operativo militare, con il termine anglofono cyber-warfare o “guerra elettronica”, con qualche differenza). La presente parentesi funge da viatico per richiamare la terza parte della Relazione italiana dei nostri Servizi in cui si evidenzia – per il vero da qualche anno – “La minaccia nel cyber-spazio”. L’Italia è da tempo che si è preparata a questa nuova forma di guerra [7], probabilmente anche con la formazione di un comparto od un dipartimento ad hoc, sulla falsariga delle “unità” precedentemente richiamate. Per concludere la breve analisi della nostra ultima Relazione, si sottolinea solamente che la seconda parte analizza problemi più domestici, ma certamente non meno preoccupanti, attinenti la “sfida Eco-Fin ed il framework sociale”, con una specifica attenzione sulla minaccia all’economia (c.d. guerra economica) nelle sue varie forme (per fare un esempio, le sanzioni economiche europee nei confronti della Russia sono una palese forma di “guerra economica” a cui Mosca ha risposto con il blocco delle importazioni).

Anche la Relazione sulla Sicurezza in Svizzera 2015 [8] analizza, sotto un profilo geopolitico, le minacce attuali che si devono affrontare o a cui si è esposti. Per quanto di competenza in questa breve analisi, la Relazione elvetica richiama il conflitto in Ucraina (conflitto est-ovest); l’avanzata dello Stato Islamico che sta contendendo al nucleo di al-Qaeda il ruolo di guida ideologica in seno al movimento jihadista, dopo che il Califfo Ibrahim alias Abu Bakr al-Baghdadi ha annunciato la creazione del califfato Stato Islamico; la proliferazione (nucleare) (un accesso all’Iran all’arma nucleare); le conseguenze della cosiddetta Primavera Araba, con un focus sull’Egitto ove la sicurezza interna rimane precaria.

Quanto alla specifica “sicurezza nella libertà” è necessario riportare un passaggio fondamentale di tale Relazione: «Gli attentati terroristici di Parigi e Copenaghen, perpetrati all’inizio di quest’anno, hanno evidenziato due aspetti: in primo luogo la guerra jihadista è potenzialmente in grado di minacciare gli abitanti di Paesi europei in modo concreto e imprevedibile e, in secondo luogo, persino gli Stati che dispongono di ampie possibilità a livello giuridico e di personale, non possono individuare tempestivamente e impedire tutte le attività terroristiche. Entrambi gli aspetti offrono l’occasione su come intendiamo trattare questi insegnamenti e quali conseguenze dobbiamo trarre. Riguardo alla minaccia, occorre rilevare che possiamo ridurla soltanto in collaborazione con gli Stati interessati. Tra questi occorre enumerare segnatamente quei Paesi in cui il jihadismo si propaga, e includere soprattutto i musulmani che soffrono particolarmente a causa dei loro correligionari criminali. Essi rivestono un ruolo importante nell’individuare tempestivamente, contrastare o impedire l’insorgere di radicalizzazioni. Pertanto le società occidentali, ma anche i Paesi musulmani, dovranno sviluppare nei prossimi anni delle strategie per frenare congiuntamente la radicalizzazione e incoraggiare un Islam illuminato». Non risulta necessaria un’esegesi del passaggio riportato, per evincere come il “non detto”, all’interno di tale riflessione, risulti più chiaro di quanto “detto” palesemente. Peraltro, più di un autorevole analista internazionale, come Edward Luttwak, ha espresso il rilievo secondo cui sarebbe consigliabile “sconfiggere” l’IS dall’interno, cioè senza un intervento da parte di eserciti regolari stranieri. Per meglio comprendere la questione, è auspicabile che lo Stato Islamico imploda dall’interno, attraverso gli “anticorpi” presenti nell’Islam moderato, stante la presenza di una chiara guerra fratricida tra sciiti e sunniti, ma non solo. I capi dell’IS, infatti, sono ben consapevoli dell’importanza strategica e, soprattutto economica, dell’acquisizione dei pozzi petroliferi: non a caso, nell’avanzata delle forze dell’IS nei loro territori, si punta consapevolmente all’acquisizione di tali target.

La Svizzera, pur dichiarando nella Relazione che non è designata tra gli obiettivi principali dei gruppi jihadisti, ritiene comunque di non dover abbassare la guardia, provvedendo – seppur non sia conseguenziale la circostanza – ad un nuovo Programma d’armamento 2015 che prevede l’acquisto di un ulteriore sistema di droni da ricognizione per la spesa di 250 milioni di franchi. Trattasi di droni non armati da ricognizione modello Hermes 900 HFE prodotti dall’azienda israeliana Elbit System. Come parallelismo, le Forze Armate italiane hanno in dotazione sei droni Predator B, anche detti Reaper, ma manca la tecnologia necessaria per armarli. In un articolo di poco tempo fa si parlava della prossima spesa di “60 milioni di euro per un drone militare – tipo Male – costruito tra Italia, Francia e Germania (…) Notevole l’assenza del Regno Unito (…) I britannici considerano che Stati Uniti e Israele hanno ormai 10-15 anni di vantaggio tecnologico in questo settore e preferiscono concentrarsi – in collaborazione con la Francia – sull’UCAV” [9]. L’utilizzo dei droni, com’è noto velivoli privi di equipaggio e pilotati in modalità remota, sarà sempre più un mezzo usato non solo per mere ricognizioni ma, se armati, per compiere specifiche e mirate missioni, così come peraltro già avviene in molti teatri di guerra. Il richiamo alla tecnologia è quindi fondamentale, non solo per dare vigore, con nuovi equipaggiamenti, alle forze armate di una nazione, ma per mettere altresì nelle condizioni la struttura intelligence di poter svolgere il ruolo assegnatole in modo più incisivo (ergo la tutela del proprio know-how scientifico risulta di prioritaria importanza: motivo per il quale la stessa Svizzera propone dei protocolli a difesa delle proprie aziende private e pubbliche nel settore tecnologico – vedasi programma elvetico di prevenzione Prophylax).

Per essere ancora più chiari, se ad esempio si riesce a carpire la notizia che un aereo civile non identificato possa esser oggetto di un attentato con missili terra-aria, è necessario certamente sventare l’attentato prima che si realizzi (funzione della intelligence); ma, successivamente, risulta necessario progredire negli investimenti tecnologici per evitare che questo possa accadere. È fondamentale, quindi, investire nel comparto intelligence e, contemporaneamente, nella tecnologia. Lo sanno bene gli israeliani, ma non solo, che hanno dotato la flotta civile della loro aviazione di un sistema anti-missilistico (C-Music Antimissile System). Pochi altri Paesi al mondo hanno tali tecnologie e dotazioni “di serie” (esclusi gli aerei di Stato e, discorso a parte, quello utilizzato dal Presidente degli Stato Uniti i cui optional sono top-secret). Ma lo stesso problema può sorgere per i caccia militari (o aerei civili) nell’ambito della guerra elettronica: si ricordi solamente, dopo la vicenda dell’aeromobile sparito della Malaysia Airlines, come tra le varie ipotesi vi sia stata quella di un’azione di cyber-war a mettere fuori uso la strumentazione del 777. Così come, tra i problemi sugli F-35 vi è anche quello che riguarda i necessari upgrade degli apparati di guerra elettronica. Od ancora vedasi la (presunta) “Operazione Orchard” con cui Israele attuò un pesante bombardamento elettronico sulle difese aeree siriane.

Si è cercato brevemente di analizzare di cosa si occupano gli apparati di sicurezza ed i loro pro et contra: ma come si interfacciano tali strutture segrete con gli organi politici, potendo esser loro di aiuto, pur essendo due mondi apparentemente a compartimenti stagni? Secondo Kent «l’Intelligence è conoscenza, quel tipo di conoscenza che è indispensabile ai decisori, politici e militari, per tutelare il benessere della nazione» [10]. In verità, per comprendere quanto gli organi decisori siano intrisi di intelligence, basti solo pensare al ruolo (che si dice) dei servizi segreti in vicende come i colpi di Stato in Cile, Grecia, Indonesia, Brasile, Polonia; in guerre come quelle mediorientali o nell’invasione della Cecoslovacchia. Si potrebbe continuare ricordando che uno degli ex Presidenti degli USA, George Bush, è stato nella CIA; od ancora che il Presidente russo, Vladimir Putin, è passato dalle fila del KGB. Nella coalizione che ha sorretto Hu Jintao nella sua ascesa al vertice del partito comunista cinese, uno dei personaggi di maggior rilievo è stato Zhou Yongkang, potente capo della sicurezza e numero nove del comitato centrale del partito. In Bulgaria è diventato capo del governo Boyko Borisov, ex body-guard del dittatore Zhivkov (il che significa che aveva militato nei servizi di intelligence bulgari). Ma anche tra le “feluche” – ossia negli ambienti diplomatici – accade la medesima cosa: è notizia di poco tempo fa che il prossimo Ambasciatore rumeno negli Stati Uniti sarebbe George Maior, ossia colui che ha guidato la SIR, intelligence service rumena. La notizia che un ex dei servizi segreti di uno Stato vada a ricoprire il ruolo di Ambasciatore non desta alcuna perplessità tra gli addetti ai lavori, in quanto è noto che, molti dei membri nelle ambasciate sono di stanza nei servizi segreti dei Paesi di provenienza. E quale Stato ha capillarmente sparsi i suoi diplomatici in (quasi) tutte le nazioni del globo? Lo Stato della Città del Vaticano. Simon Wiesenthal, il famoso cacciatore di criminali nazisti, a cui una volta rivolsero la domanda su quale fosse, secondo lui, il migliore servizio segreto, stupì l’interlocutore rispondendo: “L’intelligence dello Stato del Vaticano”. Ma non fu l’unico ad esprimersi in tal senso sia nel passato che nel recente. Alla stregua di tale ultima considerazione non deve, quindi, stupire che il nostro DIS (Dipartimento Informazioni per la Sicurezza – organo che sovraintende le nostre due agenzie AISE e AISI), abbia fatto una conferenza, siglando un’intesa, con l’Università Pontificia Lateranense. In questo momento storico, infatti, anche il Vaticano teme per l’incolumità del Pontefice. Si dice che stiano giungendo lettere di minaccia indirizzate allo stesso: si presume, stante la presenza di riscontri, che vi siano dietro anche la mano di un “corvo”. Ad ogni modo, dal corpo della gendarmeria dello Stato della Città del Vaticano si reputano «minacce non gravissime, ma ci sono comunque minacce che richiedono attenzione e vigilanza (…) dopo un’analisi fatta da esperti – (…) analisi scientifica con speciali apparecchiature israeliane – si inizia ad ipotizzare che non si tratti solo di musulmani (…)» [11]. Anche questa è indiscutibilmente attività di intelligence, seppur non istituzionalizzata. Così come, per tornare al nostro Paese ed a vicende più domestiche, basti considerare la notizia, passata in “secondo piano”, secondo cui la regia del caso Marò sarebbe «uscita di fatto dalla gestione diplomatica della Farnesina, per diventare un negoziato a livello di intelligence, passando quindi sotto il controllo di Palazzo Chigi, attraverso il Sottosegretario alla presidenza, responsabile per i servizi» [12]. La vicenda non è certamente chiara ma, evidentemente, stante lo stallo che prosegue ormai da anni, si è ritenuto di procedere “sotto traccia”.

In conclusione il comparto intelligence, in questo momento storico, risulta – come indicato nel prologo della presente analisi – più che mai indispensabile sia per raccogliere notizie e dati all’estero negli scenari più caldi, che all’interno delle nazioni, per prevenire possibili attentati o situazioni che possano destabilizzare il Paese e le democrazie. E la sinergia tra gli apparati delle singole nazioni, europee e non, è più che mai in questo momento indispensabile. Si termina con un’altra presunta regola, apparentemente enigmatica, ma al contrario chiarificatrice del “mondo intelligence” ed in particolare del contro-spionaggio: “Non è importante conoscere le informazioni, ma sapere CHI vuole quelle informazioni”.

* Alessandro Continiello è OPI Contributor

[1] Si vedano Gli 007 tedeschi spiavano i francesi e la UE, in “Corriere della Sera”, 27 aprile 2015; La tela della Cia in Germania. Scoperto un altro agente doppio, in “Corriere della Sera”, 10 luglio 2014; Parigi Furiosa. USA spiavano Eliseo, è inaccettabile, in “AGI – Agenzia Giornalistica Italiana”, 24 giugno 2015.

[2] Si veda Violate le email private di Obama. Sono stati gli hacker dalla Russia, in “Corriere della Sera”, 27 aprile 2015.

[3] Inchiesta Financial Times, ripresa il 24 novembre 2014 da Repubblica.it e Corriere.it

[4] Occhio al “Cinque occhi”, in “Sette”, 3 gennaio 2014.

[5] sito istituzionale/governativo sicurezzanazionale.gov.it

[6] stralcio della intervista riportata in “Corriere della Sera”, il 10 gennaio 2015.

[7] “Quadro strategico per la sicurezza dello spazio cibernetico” & “Piano nazionale per la protezione cibernetica e sicurezza nazionale” adottato nel dicembre 2013, legge n.133/2012.

[8] sito istituzionale/governativo vbs.admin.ch.

[9] Patto a tre (c’è anche Roma). L’Unione si doterà di droni, in “Corriere della Sera”, 14 maggio 2015.

[10] Sherman Kent, Strategic Intelligence for American World Policy, Princeton University Press (New edition), May 21, 1966.

[11] Articolo ripreso da sostenitori.info, 17 maggio 2015.

[12] Marò, se il caso è da dieci mesi in mano agli 007, in “Corriere della Sera”, 7 maggio 2015.

Photo credits: Ulrich Baumgarten/U. Baumgarten via Getty Images

Potrebbero interessarti anche:

UE: sicurezza, terrorismo e le sfide del sistema Schengen

La riforma dell’intelligence in Giappone

Minacce informatiche: fine delle relazioni diplomatiche o nuovo inizio?