Come qualunque argomento relativo all'informatica, anche i meccanismi di sicurezza (così come gli attacchi) possono essere inquadrati in un determinato livello ISO/OSI.

In questo post parlerò di quali attacchi possono essere perpetrati a livello 1 (fisico) e delle relative contromisure.

Furto

Il furto dei dispositivi, soprattutto per ciò che concerne gli smartphone, i laptop ma anche i desktop computer, non è un evento da sottovalutare o da reputare improbabile. I meccanismi di sicurezza volti ad impedire tale pratica illecita sono molteplici:

1) usare i cosiddetti cable lock, ovvero dei veri e propri cavi metallici che fissano il device alla scrivania o ad una base "sicura" (laptop/desktop);

2) usare case dotati di serratura;

3) usare case allarmati, che segnalano l'apertura del pannello laterale. In questo modo sarà possibile agire in tempo nel caso in cui venisse perpetrato un tentativo di furto di una periferica dell'elaboratore, come l'Hard Disk (aka memoria di massa) o la RAM (aka memoria volatile). Si, avete letto bene, anche la RAM può contenere dati sensibili, che possono essere opportunamente ricavati mediante attacchi specifici, ad esempio il cold boot (una descrizione dettagliata di tale attacco lo trovate qui).

Smarrimento

Un altro problema riguarda lo smarrimento di dispositivi elettronici contenenti dati sensibili, come smartphone o laptop (più il device possiede dimensioni ridotte, maggiore è il rischio di perderlo).

In questo caso si può agire in modo preventivo o proattivo, rispettivamente cifrando le informazioni sensibili contenute nel dispositivo oppure effettuando il cosiddetto remote wipe, ovvero la cancellazione da remoto delle suddette informazioni. Come ulteriore misura di sicurezza, è possibile installare sui dispositivi dei meccanismi di tracciatura in grado di rivelarne (con un giusto margine di errore) la posizione.

Ovviamente tutte e tre le procedure da me descritte possono essere usate contemporaneamente e non riguardano il solo smarrimento, ma possono essere applicate anche in caso di furto.

Social engineering

Ho già trattato l'argomento in questo post, ma tra gli attacchi di tipo fisico vi sono certamente quelli realizzati utilizzando tecniche di social engineering (letteralmente ingegneria sociale), ad esempio:

1) impersonation: l'attaccante finge di essere qualcun altro (ad esempio un utente autorizzato) e richiede alla vittima (un impiegato, un semplice tecnico help desk o addirittura un amministratore di sistema) alcune informazioni sensibili (password, numeri di telefono di altri utenti et similia) con lo scopo di realizzare operazioni di furto di dati (spionaggio industriale) o danneggiamento dell'infrastruttura informatica. Vi chiederete: "ma i numeri di telefono rappresentano davvero un'informazione così appetitosa per un attaccante?" La risposta è si, poichè spesso e volentieri viene effettuata una vera escalation di attacchi, le cui vittime sono utenti appartenenti a diversi livelli di competenza. Ad esempio, un tecnico help desk non conoscerà mai la password di amministrazione del database dei progetti tecnici aziendali (almeno così dovrebbe essere a rigor di logica), dunque richiedergli il numero di telefono del DBA rappresenta il primo step dell'attacco, chiamare il DBA ed estorcergli la suddetta password rappresenta il secondo step e così via. Contromisura: identificare in modo univoco il soggetto chiamante (il 99% degli attacchi di questo tipo vengono attuati via telefono) e farsi dare un recapito telefonico dove richiamarlo (in questo modo si è più sicuri che la chiamata provenga da dove ha dichiarato il nostro interlocutore).

2) dumpster diving: pratica molto diffusa (soprattutto negli stati uniti d'America), che consiste nello scavare tra l'immondizia dell'azienda vittima alla ricerca di informazioni sensibili. Le contromisure che possono essere adottate sono diverse, ovvero l'etichettatura dei documenti (marcati, ad esempio, con la dicitura confidential, secret, top-secret a seconda della loro importanza) e l'uso del cosiddetto shredder, il classico "tritacarte" (quello che è solito vedersi nei film US di spionaggio). Ecco un immagine del suddetto dispositivo:

3) tailgating: questa tipologia di attacco consiste nel seguire un utente autorizzato mentre si appresta ad entrare nella sede aziendale, imbucandosi al tornello (magari travestiti da operai o addetti alle pulizie). In questo modo si ottengono due effetti:

a) ottenere l'ingresso non autorizzato;

b) non far sorgere il sospetto nell'utente vittima, che molto probabilmente ha assistito alla scena.

Anche in questo caso le contromisure sono molteplici e la più importante consiste certamente nella sensibilizzazione del personale, oltre all'uso di telecamere a circuito chiuso (per un eventuale identificazione postuma dell'attaccante) e di guardie armate (che possono scoraggiare l'intruso).

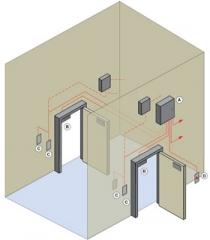

Possono essere utilizzate anche le cosiddette mantrap, molto in voga negli aeroporti (di seguito un immagine che le rappresenta):

4) shoulder surfing: questa tecnica è una delle più banali ma comunque non va sottovalutata. Consiste essenzialmente nella lettura del codice PIN o della password digitata dall'utente autorizzato, semplicemente visualizzando e ricordando i tasti che ha premuto. Secondo voi perchè i caratteri della password a video sono mascherati? Proprio per mitigare i possibili effetti di tale tipologia di attacco. Le contromisure possono essere molteplici, ma la più importante è sicuramente la cosiddetta dual-factor authentication. Senza scendere troppo nel dettaglio, essa prevede l'uso di diversi meccanismi di sicurezza per garantire la corretta identificazione e l'accesso all'utente autorizzato: qualcosa che l'utente conosce, qualcosa che l'utente ha oppure qualcosa che l'utente è. Un esempio di dual factor authentication è dato dall'uso di username/password (qualcosa che l'utente conosce) e di un dispositivo biometrico (lettore di impronte digitali o della retina - qualcosa che l'utente è), oppure di un PIN e di una smartcard (qualcosa che l'utente ha).

Attacchi dall'interno

Più di una volta le analisi statistiche hanno rivelato che la stragrande maggioranza degli attacchi all'infrastruttura informatica di una data azienda provengono da utenti autorizzati, soprattutto personale dipendente oppure ex dipendenti. I meccanismi per mitigare tale tipologia di attacchi sono diversi, ovvero:

1) job rotation, che consiste nel costringere i dipendenti ad alternarsi nello svolgere una determinata mansione;

2) mandatory vacations, le cosiddette ferie obbligatorie. Tale pratica è utile soprattutto per scoraggiare eventuali tentativi di frode, soprattutto per ciò che concerne i dipendenti che lavorano in aziende del settore finanziario. Infatti, quei dipendenti che commettono illeciti di questo tipo sono molto restii ad andare in ferie per il timore che possano essere scoperti dal dipendente che li sostituisce temporaneamente nelle loro mansioni lavorative.

3) role separation (seperazione dei ruoli), in questo modo le autorizzazioni vengono ripartite tra i dipendenti in base al loro ruolo (sia gerarchico che in termini di mansioni svolte).

4) disattivazione delle smartcard, dei badge e degli account relativi agli ex dipendenti.

Inoltre, per evitare che determinati dipendenti accedano ad aree non autorizzate, possono essere implementati i meccanismi di sicurezza fisica citati in precedenza, con l'aggiunta di eventuali proximity reader (ad esempio gate RFID), per segnalare presenze anomale.

Mi sembra di aver detto tutto.

Alla prossima.