Nightfly

I MIEI BLOG

-

Il blog sull'informatica

http://nazarenolatella.myblog.it/

L'informatica vista da ogni prospettiva

ULTIMI ARTICOLI (283)

-

DDoS: script bash per individuare la nazionalità degli IP sorgenti dell'attacco

Per arginare un attacco DDoS è necessario, prima di tutto, individuare quali sono gli IP pubblici da cui proviene. In secondo luogo, occorre capire se il sito... Leggere il seguito

Pubblicato il 16 giugno 2012 INFORMATICA, TECNOLOGIA -

Realizzare un honeypot con VSFTPD

Stanco ormai dei numerasissimi attacchi bruteforce basati su dizionario e diretti al mio server FTP, ho deciso di realizzare un piccolo honeypot utilizzando... Leggere il seguito

Pubblicato il 12 giugno 2012 INFORMATICA, TECNOLOGIA -

Password Unix ed encryption method

A differenza di Microsoft Windows, l'encryption method delle password Unix/Linux risulta piuttosto sicuro. In particolare, le credenziali di accesso degli utent... Leggere il seguito

Pubblicato il 11 giugno 2012 INFORMATICA, TECNOLOGIA -

Apache, swatch e favicon inesistente

Premessa: i browser di ultima generazione che tantano di connettersi ad un sito (non presente nella loro cache) vanno automaticamente alla ricerca della... Leggere il seguito

Pubblicato il 29 maggio 2012 INFORMATICA, TECNOLOGIA -

Il lunedì mattina ed il PenTest non richiesto

E' un lunedì mattina standard, e per standard intendo "voglia di fare pari a -infinito". Mentre mi dirigo a lavoro sento vibrare lo smartphone. Accosto, rapida... Leggere il seguito

Pubblicato il 28 maggio 2012 INFORMATICA, TECNOLOGIA -

Nagios: monitoraggio degli host senza ricorrere ai ping

Come misura (molto blanda) di protezione per i server che gestisco (esposti su Internet), ho deciso di inibire le risposte ai ping (in gergo tecnico ICMP echo... Leggere il seguito

Pubblicato il 22 maggio 2012 INFORMATICA -

Expect script e troubleshooting

Potrebbe succedere che uno shell script che fa pesantemente uso di expect vi si pianti senza alcun motivo apparente. Potrebbe anche succedere che passiate... Leggere il seguito

Pubblicato il 21 maggio 2012 INFORMATICA, TECNOLOGIA -

Overview sui linguaggi di programmazione

Con il passare del tempo si è assistito ad una massiccia evoluzione dei linguaggi di programmazione, che ha portato ad una loro evidente semplificazione,... Leggere il seguito

Pubblicato il 15 maggio 2012 INFORMATICA, TECNOLOGIA -

Testing, documentazione e manutenzione del software

TestingAffichè si possa realizzare del software valido, ovvero funzionante ed ottimizzato, occorre effettuare delle campagne di testing rigorose. Leggere il seguito

Pubblicato il 14 maggio 2012 INFORMATICA, TECNOLOGIA -

Linux: packaging tool e proxy HTTP

Usate un packaging tool (aptitude, emerge, yum et similia) per scaricare ed installare i pacchetti sulla vostra macchina Linux? Non avete accesso diretto al... Leggere il seguito

Pubblicato il 09 maggio 2012 INFORMATICA, TECNOLOGIA -

Le password robuste...

Avere a disposizione grandi budget da investire nella messa insicurezza della propria infrastruttura informatica non implica l'invulnerabilità della stessa. Leggere il seguito

Pubblicato il 05 maggio 2012 INFORMATICA, TECNOLOGIA -

User enumeration mediante nmap

Scenario: macchina Windows in ascolto sulla porta 3389 TCP (Il famoso Remote Desktop della Microsoft).Password nota, nome utente sconosciito. Cosa fare quindi?... Leggere il seguito

Pubblicato il 02 maggio 2012 INFORMATICA, TECNOLOGIA -

Analisi di un attacco di phishing

Ormai stressato dalle n-mila email di phishing che puntualmente superano i filtri antispam, ho deciso di fare chiarazza su questa tipologia di attacco/truffa... Leggere il seguito

Pubblicato il 26 aprile 2012 INFORMATICA, TECNOLOGIA -

Disabilitare il comando su per alcuni utenti su RedHat 5

Per fare in modo che determinati utenti loggati sulla nostra RedHat 5 non possano utilizzare il comando su (per ottenere, ad esempio, privilegi di root), è... Leggere il seguito

Pubblicato il 12 aprile 2012 INFORMATICA, TECNOLOGIA -

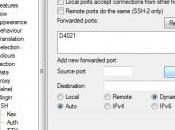

Aggirare il proxy mediante un tunnel SSH

Premesso che sia possibile fare questo, vediamo qual è la tecnica per bypassare il proxy aziendale (e le relative restrizioni). Leggere il seguito

Pubblicato il 10 aprile 2012 INFORMATICA, TECNOLOGIA -

Aggirare il proxy aziendale mediante un tunnel SSH

Premesso che sia possibile fare questo, vediamo qual è la tecnica per bypassare il proxy aziendale (e le relative restrizioni). Leggere il seguito

Pubblicato il 10 aprile 2012 INFORMATICA -

Unict.it: trasferimenti forzosi di zona sui nameserver autoritativi

In questo post ho discusso la vulnerabilità che affliggeva i nameserver dell'ateneo universitario della mia città. Adesso vedremo che quella situazione a dir... Leggere il seguito

Pubblicato il 04 aprile 2012 INFORMATICA, TECNOLOGIA -

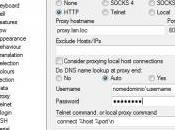

Sessioni SSH mediante proxy HTTP

Ultimamente mi è capitato di dover accedere via SSH su un server remoto. Peccato però che il firewall non consentisse traffico TCP sulla porta 22 in uscita.... Leggere il seguito

Pubblicato il 14 marzo 2012 INFORMATICA, TECNOLOGIA -

Cisco port security

Come sono solito ricordare, la sicurezza dei dispositivi deve iniziare dai livelli più bassi (ad esempio da quello fisico, utilizzando case allarmati oppure... Leggere il seguito

Pubblicato il 13 marzo 2012 INFORMATICA, TECNOLOGIA -

Proxy Squid e Calamaris

Consentire agli utenti della propria LAN l'accesso ai siti Web mediante Proxy è ormai una prassi. Analizzare i relativi file di log, però, risulta essere... Leggere il seguito

Pubblicato il 12 marzo 2012 INFORMATICA, TECNOLOGIA