L'introduzione delle tecnologie wireless nell'ambito del networking è stata una vera a propria rivoluzione. Per contro, però, tali tecnologie hanno messo in luce numerose falle di sicurezza, alcune delle quali piuttosto serie.

Vediamo ora quali sono gli attacchi che mirano all'integrità delle reti wireless.

Parking lot

Tale attacco è molto semplice da perpetrare: si parcheggia in prossimità di uno stabile in cui è presente una rete wi-fi aperta o vulnerabile (vedi WEP) e la si usa come ponte per compromettere le macchine della rete interna oppure per navigare su Internet gratuitamente.

Come contromisura a tale tipologia di attacco si potrebbe:

1) definire una chiave di cifratura che sfrutti un algoritmo robusto (aka WPA o ancora meglio WPA2);

2) utilizzare un filtro basato sui MAC address (anche se tale contromisura è facilmente aggirabile mediante il MAC spoofing);

3) nascondere l'SSID (anche questa contromisura è molto blanda, in quanto esistono degli strumenti software in grado di rilevare gli SSID nascosti, vedi NetStumbler).

4) regolare la potenza erogata alle antenne e posizionarle in modo da non superare eccessivamente i confini dello stabile.

Inoltre, è sempre opportuno piazzare gli AP in una VLAN apposita (dirty), prevedendo una politica di NAC (Network Access Control), che consenta di verificare lo stato di sicurezza dei PC (patch di sicurezza, presenza di un software antivirus, eventuali policy di firewalling lato client e così via). Nel caso in cui le condizioni minime di sicurezza non vengano rispettate, viene imposta un'azione di remediation che potrebbe operare nei modi più disparati, ad esempio:

1) non consentire ai PC client di avere accesso a nessuna risorsa di rete interna o esterna;

2) consentire ai suddetti PC di navigare su Internet, previo inserimento di opportune credenziali temporanee (alias ticket) nell'ambito di un captive portal;

3) consentire la navigazione solo tramite transparent proxy.

Wardriving

Questa tecnica consente di individuare e mappare (mediante GPS) gli AP vulnerabili o senza cifratura presenti lungo un percorso prestabilito. Successivamente, tali percorsi potrebbero essere resi pubblici affinchè anche altri soggetti possano usufruire dei suddetti punti di accesso gratuiti, mediante le modalità viste nell'ambito del parking lot.

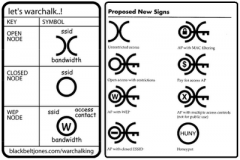

Warchalking

Molto simile al wardriving, essa prevede che vengano marcati con dei simboli specifici gli stabili che ospitano reti wi-fi libere o vulnerabili.

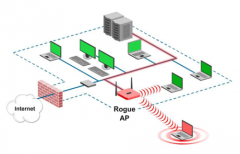

Rogue Access Point

Questo attacco presuppone che si abbia accesso fisico presso l'edifico che ospita la rete target. In particolare, l'attaccante collega un AP di sua proprietà su una torretta di rete e lo usa come ponte per accedere alla rete interna.

Anche in questo caso, le contromisure applicabili sono molteplici:

1) evitare di patchare le torrette di rete non utilizzate;

2) nel caso in cui esse siano già state patchate, implementare un meccanismo di port security sugli switch;

3) utilizzare un meccanismo di accesso alla rete basato sul protocollo 802.1X.

Evil twin

Di questa tipologia di attacco ho già parlato qui. In soldoni, viene tirato su un secondo AP con lo stesso SSID e del primo e viene sniffato tutto il traffico in chiaro proveniente dai client connessi (mediante appositi tool, ad esempio Ettercap o più semplicemente Wireshark).

Bluejacking

A differenza delle minacce fin'ora descritte, che riguardano principalmente le reti wi-fi, questa tipologia di attacco coinvolge le reti bluetooth, altrimenti conosciute come piconet.

Nella fattispecie, il bluejacking consiste nell'inviare alla vittima messaggi indesiderati, dunque non provoca alcun danno materiale se non una pesante seccatura.

Bluesnarfing

Più invasivo invece è il cosiddetto bluesnarfing. Questo attacco consente di ottenere accesso abusivo sul dispositivo mobile, in modo da scaricare i dati in esso contenuti (immagini, rubrica, ecc.)

In entrambi i casi esistono delle contromisure efficaci, ovvero:

1) abilitare il bluetooth solo quando strettamente necessario;

2) prevedere l'inserimento di una password per le suddette connessioni, magari modificando quella di default (poichè troppo facile da individuare).

Interferenze ed isolamento

Per disturbare il corretto funzionamento delle reti wi-fi o delle reti di telefonia mobile possono essere utilizzati dei dispositivi appositi, denominati jammer.

Il post termina qui.

Alla prossima.

![Jailbreak team Taig rilascia tool eseguire sblocco 8.3/8.2/8.1.3, vediamo insieme guida come eseguirlo! [Aggiornato Vers. 2.1.3]](https://m22.paperblog.com/i/289/2895742/jailbreak-ios-83-il-team-taig-rilascia-il-too-L-wMV39T-175x130.png)

![Jailbreak team Taig rilascia tool eseguire sblocco 8.3/8.2/8.1.3, vediamo insieme guida come eseguirlo! [[Aggiornato Vers. 2.1.2]](https://m2.paperblog.com/i/289/2893372/jailbreak-ios-83-il-team-taig-rilascia-il-too-L-6afKX9-175x130.png)

![Jailbreak 8.3/8.13/8.2 Durante procedura Taig blocca 20%, vediamo insieme come risolvere problematica! [[Aggiornato problemi risolti]](https://m22.paperblog.com/i/289/2893373/jailbreak-ios-8381382-durante-la-procedura-ta-L-Tjrkz9-175x130.png)